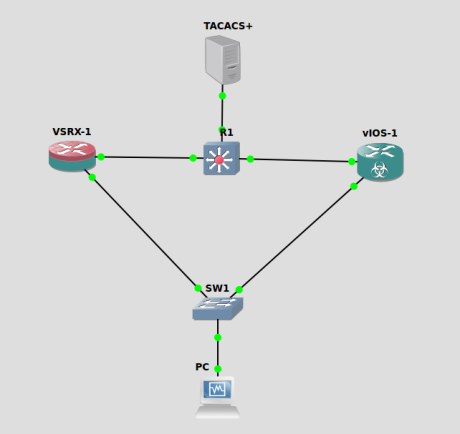

En la entrada de hoy vamos a ver como instalar y configurar un servidor TACACS+ (Terminal Access Controller Access Control System) para implementarlo como solución de control de acceso a nuestros dispositivos de red, por lo que además veremos cómo configurar Routers Cisco y Juniper para que utilicen este servicio para la Autenticación, Autorización y Auditoria (AAA).

Seguir leyendo ‘Servidor TACACS+ para AAA con Cisco y Juniper’

Posts Tagged 'CISCO'

Servidor TACACS+ para AAA con Cisco y Juniper

Published 02/17/2015 CISCO , Juniper , Linux , Networking 3 CommentsEtiquetas: CISCO, Gns3, Juniper, tacacs, ubuntu

Protocolos de redundancia: VRRP

Published 02/16/2015 CISCO , Juniper , Networking 1 CommentEtiquetas: CISCO, Gns3, Juniper, VRRP

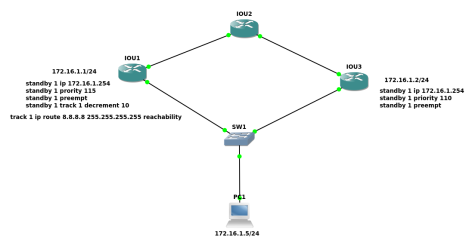

En la entrada anterior, «Protocolos de redundancia: HSRP», vimos el protocolo propietario de Cisco HSRP. Si los equipos que tenemos en nuestra red son todos Cisco, no tendremos mayor problema en utilizar este protocolo… ¿Pero que hacemos si tenemos equipos de diferentes fabricantes? En ese caso la solución pasa por utilizar un protocolo no propietario y la alternativa estándar al HSRP sería el protocolo VRRP. El funcionamiento de VRRP es similar al de HSRP. VRRP también utiliza una IP y MAC virtual por grupo. En base a la prioridad configurada en cada Router del grupo, VRRP elegirá un Router «master», que es el que hará uso de la IP virtual y el resto de Routers del grupo permanecerán en estado «backup», hasta que ocurra un fallo en la red que provoque la elección de un nuevo Router «master»… VRRP envía paquetes a la dirección multicast 224.0.0.18, de forma que los Routers «Backup» puedan detectar si ha habido un fallo en la red que haga necesaria la elección de un nuevo Router «master».

A continuación veremos un ejemplo simple de como configurariamos VRRP en un Router Cisco y en un Router Juniper.

Protocolos de redundancia: HSRP

Published 02/13/2015 CCNA , CISCO , Networking 1 CommentEtiquetas: CISCO, Gns3, HSRP, networking, wireshark

HSRP (Hot Stand-by Redundancy Protocol) es un protocolo de capa 3, propietario de Cisco, que proporciona redundancia a nivel de gateway.

HSRP utiliza una IP y MAC virtual, que es la misma para todos los routers de un mismo grupo. En cada grupo hay un router en estado «active» que es el que hace uso de esa IP virtual y el resto de routers del grupo permanecen en estado «standby». Para determinar cual es el router «active» y cual o cuales estarán en «stanby», HSRP hace uso de la prioridad configurada en cada router. El router con mayor prioridad será el router «active» y se encargará de enrutar los paquetes a través de la IP virtual.

EL metodo que utiliza HSRP para determinar cuando se ha producido un fallo en la red y por tanto un router «standby» debe tomar el rol de «active», es bastante simple, se basa en el envío de paquetes Hello a la dirección multicast 224.0.0.2 puerto 1985 UDP.

Ahora os mostraré un pequeño ejemplo de cómo se configurarían dos routers Cisco para hacer uso del protocolo HSRP.

Seguir leyendo ‘Protocolos de redundancia: HSRP’

Resetear password y actualizar Catalyst 2950

Published 04/19/2013 CCNA , CISCO , Networking 10 CommentsEtiquetas: catalyst, CCNA, CISCO, recovery

Para el pequeño laboratorio que me estoy montando he adquirido dos switches Cisco, en concreto dos Catalyst 2950. Ambos venían configurados con contraseña y es por ello que me he decidido a escribir esta entrada en la que veremos, cómo eliminar la contraseña del switch, cómo realizar un backup tanto del IOS del switch como del fichero de configuración y por último cómo actualizar el switch al IOS que más nos convenga.

Seguir leyendo ‘Resetear password y actualizar Catalyst 2950’

Autenticación AAA basada en servidor (RADIUS) en Router Cisco

Published 08/15/2012 CCNA , CISCO , Linux , MySQL , Networking 8 CommentsEtiquetas: Alberto Castillo Estebas, CISCO, debian, linux

En la anterior entrada «Servidor RADIUS con Debian, FreeRADIUS y MySQL» completamos la configuración de un servidor Radius para que fuese capaz de autenticar a clientes remotos. En esta nueva entrada, vamos a completar el proceso configurando lo necesario para que un cliente remoto, en este caso un Router Cisco, realice la autenticación de usuarios a traves de nuestro servidor Radius.

Seguir leyendo ‘Autenticación AAA basada en servidor (RADIUS) en Router Cisco’

Servidor RADIUS con Debian, FreeRADIUS y MySQL

Published 08/13/2012 CISCO , Linux , MySQL 60 CommentsEtiquetas: Alberto Castillo Estebas, CISCO, debian, linux, mysql

En la entrada de hoy vamos a ver cómo configurar un servidor RADIUS (Remote Authentication Dial-In User Server). RADIUS es un protocolo AAA (Autenticación, Autorización y registro de Auditoria) empleado para controlar el acceso a los servicios de red. Para implementar el servidor Radius utilizaremos FreeRADIUS y además lo integraremos con una base de datos MySQL para la gestión de usuarios, todo ello en Linux Debian.

En la entrada de hoy vamos a ver cómo configurar un servidor RADIUS (Remote Authentication Dial-In User Server). RADIUS es un protocolo AAA (Autenticación, Autorización y registro de Auditoria) empleado para controlar el acceso a los servicios de red. Para implementar el servidor Radius utilizaremos FreeRADIUS y además lo integraremos con una base de datos MySQL para la gestión de usuarios, todo ello en Linux Debian.

Seguir leyendo ‘Servidor RADIUS con Debian, FreeRADIUS y MySQL’

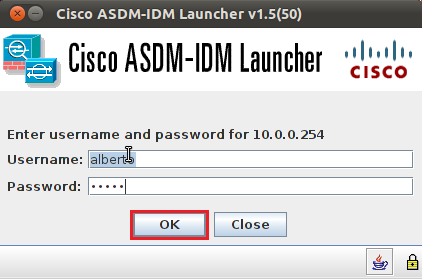

Emular Cisco ASA en GNS3 parte3 (configurar cliente)

Published 08/03/2012 CISCO , Networking 1 CommentEtiquetas: Alberto Castillo Estebas, ASA, asdm, CISCO

En esta nueva entrada dedicada a Cisco ASA, vamos a ver los pasos necesarios para acceder al dispositivo desde un cliente con Ubuntu.

Aquí os dejo los enlaces a las entradas anteriores por si queréis echarles un vistazo:

Seguir leyendo ‘Emular Cisco ASA en GNS3 parte3 (configurar cliente)’

Emular Cisco ASA en GNS3 parte2 (ASDM)

Published 07/25/2012 CISCO , Networking 1 CommentEtiquetas: Alberto Castillo Estebas, ASA, asdm, CISCO, Gns3

En la anterior entrada «Emular Cisco ASA en GNS3 parte1», vimos la puesta en marcha y configuración básica de un dispositivo Cisco ASA mediante el simulador GNS3. Hoy vamos a preparar el dispositivo para habilitar la interfaz gráfica de configuración ASDM, que nos facilitará las cosas en la realización de ciertas tareas.

Seguir leyendo ‘Emular Cisco ASA en GNS3 parte2 (ASDM)’

Emular Cisco ASA en GNS3 parte1

Published 07/20/2012 CISCO , Networking 11 CommentsEtiquetas: Alberto Castillo Estebas, ASA, CISCO, Gns3

Hoy vamos a ver cómo emular un dispositivo ASA de cisco con el simulador de redes GNS3. La principal característica de estos dispositivos, es que a parte de ser un firewall, también puede incluir otros servicios como prevención de intrusiones (IPS), VPNs … Estamos por lo tanto ante un UTM (Unified Threat Management)

Seguir leyendo ‘Emular Cisco ASA en GNS3 parte1’

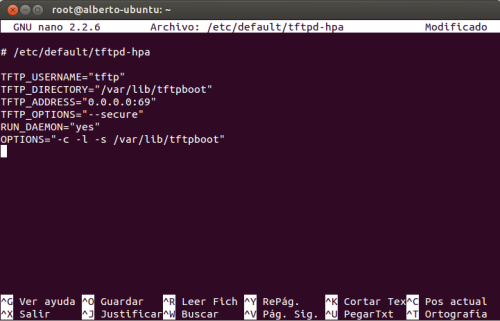

Configurar servidor TFTP en Ubuntu

Published 07/18/2012 Linux 7 CommentsEtiquetas: Alberto Castillo Estebas, CISCO, tftp

TFTP (Trivial file transfer Protocol), se trata de un protocolo de transferencia de ficheros bastante básico y que es utilizado principalmente para transferir pequeños archivos entre equipos… En nuestro caso, este protocolo nos sera muy útil a la hora de virtualizar dispositivos CISCO en GNS3, ya que tendremos que cargar ciertos ficheros en estos dispositivo mediante la utilización de un servidor tftp… Pero esto ya es otra historia que veremos en un futuro… de momento vamos a centrarnos en instalar y poner en marcha un servidor tftp en Ubuntu.

Lo primero que tenemos que hacer es instalar el servidor tftp, para ello utilizamos el siguinete comando:

# apt-get install tftpd-hpa

Una vez hecho esto, editamos el fichero de configuracion:

# nano /etc/default/tftpd-hpa

y lo dejamos como muestra la imagen:

Ahora damos permisos para acceder al directorio raiz del servidor tftp:

# chmod 777 /var/lib/tftpboot

Y por último, iniciamos el servicio:

# start tftpd-hpa

Y con esto ya tenemos funcional nuestro servidor tftp.